La destrucción de la Tierra y las amenazas para la Humanidad es una idea que ha inspirado numerosas profecías, predicciones y relatos de ciencia ficción. No obstante, diversos expertos mundiales en los campos de la astronomía y la astrofísica muestran una serie de amenazas que pueden destruir la vida en la Tierra.  La lucha por la supervivencia es algo que nuestro planeta está continuamente llevando a cabo en un universo en que existen muchas fuerzas que podrían habernos destruido, como las explosiones de rayos gamma de galaxias lejanas. Pero hay otras amenazas que no logran superar el campo magnético de la Tierra o la capa de ozono que filtra la radiación ultravioleta. Algunos científicos proponen diversas amenazas naturales que podrían destruir la vida terrestre, como las eyecciones solares, el choque de un asteroide, el cambio climático, los terremotos, el vulcanismo, etc… Pero recientemente ha surgido una nueva amenaza propiciada por los propios seres humanos, tal como el uso maligno de la cibernética. Esto se añadiría a amenazas tales como las armas nucleares, las armas bacteriológicas o las armas químicas, entre otras. El concepto de guerra informática, guerra digital o ciberguerra, en inglés cyberwar, hace referencia a un conflicto que implica al ciberespacio y a las tecnologías de la información como campo de operaciones. Richard Clarke, especialista en seguridad del gobierno estadounidense, define la guerra cibernética como el conjunto de acciones llevadas a cabo por un Estado o grupo terrorista para infiltrarse en los ordenadores o en las redes de otro país, con la finalidad de causar algún tipo de perjuicio. Bruce Schneier, criptógrafo, experto en seguridad informática y escritor norteamericano, afirma que muchas veces la definición de guerra cibernética no está bien aplicada, pues aún no se sabe cómo es una guerra en el espacio cibernético, cuándo estalla una guerra cibernética y cómo queda el espacio cibernético después de que termine esta guerra.

La lucha por la supervivencia es algo que nuestro planeta está continuamente llevando a cabo en un universo en que existen muchas fuerzas que podrían habernos destruido, como las explosiones de rayos gamma de galaxias lejanas. Pero hay otras amenazas que no logran superar el campo magnético de la Tierra o la capa de ozono que filtra la radiación ultravioleta. Algunos científicos proponen diversas amenazas naturales que podrían destruir la vida terrestre, como las eyecciones solares, el choque de un asteroide, el cambio climático, los terremotos, el vulcanismo, etc… Pero recientemente ha surgido una nueva amenaza propiciada por los propios seres humanos, tal como el uso maligno de la cibernética. Esto se añadiría a amenazas tales como las armas nucleares, las armas bacteriológicas o las armas químicas, entre otras. El concepto de guerra informática, guerra digital o ciberguerra, en inglés cyberwar, hace referencia a un conflicto que implica al ciberespacio y a las tecnologías de la información como campo de operaciones. Richard Clarke, especialista en seguridad del gobierno estadounidense, define la guerra cibernética como el conjunto de acciones llevadas a cabo por un Estado o grupo terrorista para infiltrarse en los ordenadores o en las redes de otro país, con la finalidad de causar algún tipo de perjuicio. Bruce Schneier, criptógrafo, experto en seguridad informática y escritor norteamericano, afirma que muchas veces la definición de guerra cibernética no está bien aplicada, pues aún no se sabe cómo es una guerra en el espacio cibernético, cuándo estalla una guerra cibernética y cómo queda el espacio cibernético después de que termine esta guerra.

El investigador Maurice Cotterell ha hecho un largo y detallado estudio sobre la actividad de las manchas solares y de las erupciones solares cuando el Sol está proyectando energía magnética enormemente poderosa. Esto ha sido fotografiado como gigantescos bucles de fuego, algunos de 160.000 km de alto. Esta energía viaja a la tierra en el viento solar y puede afectar sistemas de computadoras y causar cortes de energía. De no ser por los cinturones de Van Allen, las zonas de radiación que rodean el planeta y que se conectan con el campo magnético de la Tierra, la energía del Sol literalmente nos freiría. Maurice Cotterell estudió los ciclos de las manchas solares y estableció ciclos breves, largos y grandes de actividad solar. Una potente tormenta solar es capaz de paralizar por completo la red eléctrica de las grandes ciudades, una situación que podría durar semanas, meses o incluso años. Las tormentas solares pueden causar interferencias en las señales de radio, afectar a los sistemas de navegación aéreos, dañar las señales telefónicas e inutilizar satélites por completo. Como ejemplo de ello, podemos indicar que el 13 de marzo de 1989, la ciudad de Québec, en Canadá, fue azotada por una fuerte tormenta solar. Seis millones de personas se vieron afectadas por un gran apagón que duró 90 segundos y la red eléctrica de Montreal estuvo paralizada durante más de nueve horas. Los daños que provocó el apagón, junto con las pérdidas originadas por la falta de energía, alcanzaron los cientos de millones de dólares. También, entre los días 1 y 2 de septiembre de 1859, una intensa tormenta solar afectó a la mayor parte del planeta. Las líneas telegráficas de los Estados Unidos y el Reino Unido quedaron inutilizadas y se provocaron varios incendios. Además, una impresionante aurora boreal, fenómeno que normalmente sólo puede observarse en las regiones árticas, pudo verse en lugares tan alejados entre sí como Roma o Hawái. Pues bien, una ciberguerra podría causar efectos similares en las instalaciones eléctricas, de comunicaciones, etc…

Debo reconocer que cada vez que leo el capítulo 13 del Apocalipsis, especialmente la parte marcada en negrita, creo ver un relato profético de la actualidad y del próximo futuro. El capitulo 13 dice: “Y YO me paré sobre la arena del mar, y vi una bestia subir del mar, que tenía siete cabezas y diez cuernos; y sobre sus cuernos diez diademas; y sobre las cabezas de ella nombre de blasfemia. Y la bestia que vi, era semejante á un leopardo, y sus pies como de oso, y su boca como boca de león. Y el dragón le dio su poder, y su trono, y grande potestad. Y vi una de sus cabezas como herida de muerte, y la llaga de su muerte fue curada: y se maravilló toda la tierra en pos de la bestia. Y adoraron al dragón que había dado la potestad á la bestia, y adoraron á la bestia, diciendo: ¿Quién es semejante á la bestia, y quién podrá lidiar con ella? Y le fue dada boca que hablaba grandes cosas y blasfemias: y le fue dada potencia de obrar cuarenta y dos meses. Y abrió su boca en blasfemias contra Dios, para blasfemar su nombre, y su tabernáculo, y á los que moran en el cielo. Y le fue dado hacer guerra contra los santos, y vencerlos. También le fue dada potencia sobre toda tribu y pueblo y lengua y gente. Y todos los que moran en la tierra le adoraron, cuyos nombres no están escritos en el libro de la vida del Cordero, el cual fue muerto desde el principio del mundo. Si alguno tiene oído, oiga. El que lleva en cautividad, va en cautividad: el que á cuchillo matare, es necesario que á cuchillo sea muerto. Aquí está la paciencia y la fe de los santos. Después vi otra bestia que subía de la tierra; y tenía dos cuernos semejantes á los de un cordero, mas hablaba como un dragón. Y ejerce todo el poder de la primera bestia en presencia de ella; y hace á la tierra y á los moradores de ella adorar la primera bestia, cuya llaga de muerte fue curada. Y hace grandes señales, de tal manera que aun hace descender fuego del cielo á la tierra delante de los hombres. Y engaña á los moradores de la tierra por las señales que le ha sido dado hacer en presencia de la bestia, mandando á los moradores de la tierra que hagan la imagen de la bestia que tiene la herida de cuchillo, y vivió. Y le fue dado que diese espíritu á la imagen de la bestia, para que la imagen de la bestia hable; y hará que cualesquiera que no adoraren la imagen de la bestia sean muertos. Y hacía que á todos, á los pequeños y grandes, ricos y pobres, libres y siervos, se pusiese una marca en su mano derecha, ó en sus frentes. Y que ninguno pudiese comprar ó vender, sino el que tuviera la señal, ó el nombre de la bestia, ó el número de su nombre. Aquí hay sabiduría. El que tiene entendimiento, cuente el número de la bestia; porque es el número de hombre: y el número de ella, seiscientos sesenta y seis“.

Más adelante volveremos a retomar este tema. Pero ahora vamos a introducir otro tema que más adelante veremos que, en cierto modo, está relacionado. Stuxnet es un virus informático que afecta a equipos que funcionan con Windows. Fue descubierto en junio de 2010 por VirusBlokAda, una empresa de seguridad ubicada en Bielorrusia. Es el primer virus conocido que espía y reprograma sistemas industriales, en concreto sistemas de control y monitorización de procesos, estando programado para atacar centrales nucleares. Stuxnet es capaz de reprogramar controladores lógicos programables tipo PLC y ocultar los cambios realizados. Un controlador lógico programable, más conocido por sus siglas en inglés PLC (Programmable Logic Controller) o como autómata programable, es una computadora utilizada en la automatización industrial, para automatizar procesos electromecánicos, tales como el control de la maquinaria en líneas de montaje. Los PLC son utilizados en muchas industrias y máquinas. A diferencia de las computadoras de propósito general, el PLC está diseñado para múltiples señales de entrada y de salida, rangos de temperatura ampliados, inmunidad al ruido eléctrico y resistencia a la vibración y al impacto. Los programas para el control de funcionamiento de la máquina se suelen almacenar en baterías, copia de seguridad o en memorias no volátiles. Un PLC es un ejemplo de un sistema de tiempo real «duro», donde los resultados de salida deben ser producidos en respuesta a las condiciones de entrada dentro de un tiempo limitado, de lo contrario no producirá el resultado deseado. Los primeros PLC fueron diseñados para reemplazar los sistemas de relés lógicos. Los PLCs más modernos pueden ser programados de diversas maneras, tales como lenguajes de programación BASIC y C, especialmente adaptados. La función básica y primordial del PLC ha evolucionado con los años para incluir el control del relé secuencial, control de movimiento, control de procesos, sistemas de control distribuido y comunicación por red. Las capacidades de manipulación, almacenamiento, potencia de procesamiento y de comunicación de algunos PLCs modernos son aproximadamente equivalentes a las computadoras normales. Hoy en día, los PLC no sólo controlan la lógica de funcionamiento de máquinas, plantas y procesos industriales, sino que también pueden realizar operaciones aritméticas, manejar señales analógicas para realizar estrategias de control, tales como controladores.

Y una vez explicado lo que es un PLC volvemos al virus Sturnex. La compañía rusa de seguridad digital Kaspersky Lab describía a Stuxnet en una nota de prensa como “un prototipo funcional y aterrador de un arma cibernética que conducirá a la creación de una nueva carrera armamentística mundial“. Kevin Hogan, un ejecutivo de Symantec, advirtió que el 60% de los ordenadores contaminados por el virus se encontraban en Irán, sugiriendo que sus instalaciones industriales podrían ser su objetivo. Kaspersky concluye que los ataques sólo pudieron producirse “con el apoyo de una nación soberana“, convirtiendo a Irán en el primer objetivo de una guerra cibernética real. El objetivo más probable del virus, según corroboraron medios como la BBC o el Daily Telegraph, pudieron ser infraestructuras de alto valor pertenecientes a Irán y con sistemas de control de Siemens. Medios como India Times apuntan que el ataque pudo haber retrasado la puesta en marcha de la planta nuclear de Bushehr. Fuentes iraníes calificaron el ataque como “guerra electrónica“, aunque minimizaron los daños en sus instalaciones. Algunos medios, como el New York Times, han atribuido su autoría a los servicios secretos estadounidenses e israelíes. A mediados de junio de 2010 la compañía VirusBlokAda informó de su existencia, y el virus ha ido expandiéndose por distintos países. Su objetivo son sistemas que emplean los programas de monitorización y control industrial (SCADA) WinCC/PCS 7, de Siemens. La diseminación inicial se efectuó mediante una memoria USB infectada, para luego aprovechar otros agujeros y contaminar otros equipos que tenían WinCC y estaban conectados en red. Una vez lograda la entrada al sistema, Stuxnet empleó las contraseñas por defecto para obtener el control. La complejidad de Stuxnet es muy poco habitual en un ataque cibernético. El ataque requiere conocimientos de procesos industriales y tener algún tipo de objetivo al atacar infraestructuras industriales. En concreto, según la empresa Symantec, Stuxnet verifica la existencia en el objetivo de cierto número de motores variadores fabricados por dos empresas concretas, una iraní y otra finlandesa, estableciéndose rutinas distintas según la cantidad de variadores de uno y otro fabricante. Además, Stuxnet es extrañamente grande, ocupando medio megabyte, y está escrito en distintos lenguajes de programación, incluyendo C y C++, algo que se veía con poca frecuencia en otros ataques de este tipo.

Stuxnet fue firmado digitalmente con dos certificados auténticos robados de las autoridades de certificación. Tiene capacidad de actualización mediante P2P, lo que permite su puesta al día incluso después de que el servidor remoto de control haya sido desactivado. Todas estas capacidades habrían requerido un equipo completo de programadores expertos en distintas disciplinas, y la verificación en sistemas reales de que el virus no bloquearía los PLCs. Un portavoz de Siemens declaró que el virus Stuxnet fue encontrado en 15 sistemas, cinco de los cuales eran plantas de fabricación en Alemania. Según Siemens, no se han encontrado infecciones activas y tampoco existen informes de daños causados por el virus. Symantec afirma que la mayor parte de los equipos infectados están en Irán, lo que ha dado pie a especulaciones de que el objetivo del ataque eran infraestructuras como la Central Nuclear de Bushehr o el Complejo Nuclear de Natanz. Ralph Langner, un investigador alemán de seguridad informática, cree que Stuxnet es un arma diseñada “para disparar un solo tiro” y que el objetivo deseado por sus creadores fue probablemente alcanzado, aunque ha admitido que esto son solo especulaciones. Algunos especialistas señalaban a Israel como principal sospechoso, y en concreto a la Unidad 8200 de las Fuerzas de Defensa de Israel. Finalmente el New York Times confirmó que se trataba de un troyano desarrollado y financiado por Israel y Estados Unidos con el fin de atacar las centrales nucleares iraníes. Se ha demostrado que actualmente en una guerra es más factible derrotar al enemigo atacando su infraestructura informática, que empleando cualquier otro tipo de ataque físico. Esta estrategia ha sido empleada en diversas situaciones, ya sea en ofensivas militares de un país contra otro, de un grupo armado en contra del gobierno, o simplemente ataques individuales de uno o varios hackers. Es decir, que ahora las armas son los virus informáticos y programas especiales para anular la seguridad de los sistemas informáticos, mientras que los combatientes son los expertos en informática y telecomunicaciones. Generalmente, los blancos de los ataques son los sistemas financieros, bancarios y militares, aunque se han visto numerosos casos donde se han visto afectados los sistemas de comunicación. Durante los últimos años estos ataques han aumentado considerablemente en número y envergadura.

Uno de los ataques más comunes es el envío de gran cantidad de llamadas simultáneas a un servidor, que exceden su capacidad de respuesta y logran paralizarlo. Son los llamados ataques de denegación de servicio. Otro tipo de ataque, muy parecido al anterior, consiste en penetrar en el servidor de los nombres de dominio para llevar al usuario hacia un servidor gestionado por el hacker. Por ejemplo, es el caso de un grupo de hackers que desviaron un satélite militar británico, pidiendo por su “devolución” una gran suma de dinero. Otra forma de realizar estos ataques es incapacitar el antivirus, dejando desprotegido el sistema; luego se envían virus mediante el correo electrónico o a través de archivos compartidos en la red. Pero, en nuestra época, lo más peligroso consiste en la propagación de datos confidenciales a través de la red, ya que dicha información puede comprometer al país a que pertenece, y en muchas ocasiones ésta se ve comprometida frente a dichos ataques, o también se corre el peligro de que sea eliminada información vital. En este rango están los virus que borran información y se propagan a través del correo electrónico. También se da el caso de la propagación de información falsa por la web, acerca de cualquier tema específico. Pero la guerra informática no está recogida en el derecho internacional. Empezaremos por destacar que los ataques informáticos son posteriores a las convenciones actualmente vigentes; o sea, que no existe regulación o norma alguna en el derecho internacional que dicte normas acerca de la guerra informática. No obstante la anterior situación, el derecho es aplicable cuando los ataques implican el daño a bienes bajo protección, o bien a personas. En el caso de los bienes protegidos, son incluidos debido a que un ataque que atacase los sistemas que los aseguran, podría desatar una fuerza destructiva que causaría evidentes daños a la población civil. Entre ellos podríamos destacar las centrales de energía nuclear, represas, diques e incluso objetivos militares. También cuentan como bienes protegidos el agua potable, las cosechas, los productos alimenticios y el ganado; o sea, bienes cuya carencia causaría hambre a la población, así como daños al medio ambiente.

Durante la intervención de los aliados en la guerra de Kosovo, más de 450 expertos informáticos serbios, al mando del capitán Dragan, se enfrentaron a los ordenadores militares de los aliados. Este grupo, integrado por voluntarios de diferentes nacionalidades, fue capaz de penetrar en los ordenadores estratégicos de la OTAN, la Casa Blanca y del portaaviones norteamericano Nimitz, sólo como una demostración de fuerza, pues éste no era su objetivo principal. Internet también sirvió como grupo coordinador de actividades contra la guerra fuera de Yugoslavia. En 2003 Taiwán recibió un posible ataque del que culpó a las autoridades chinas. No hay pruebas de la autoría, pero dejó sin servicio infraestructuras como hospitales, la Bolsa y algunos sistemas de control de tráfico. El supuesto ataque provocó un caos progresivo que además mostró una aparente organización, que incluyó un ataque de denegación de servicio, virus y troyanos. En 2007 Estonia culpó a las autoridades de Rusia de diversos ataques continuados, que afectaron a medios de comunicación, bancos y diversas entidades e instituciones gubernamentales. En agosto de 2008, durante la guerra entre Rusia y Georgia, por Osetia del Sur, se produjeron ciberataques a Georgia por parte de Rusia, enfocados a instituciones gubernamentales. A finales de septiembre de 2010, tal como ya hemos dicho, Irán también registró un ataque a las centrifugadoras del programa de enriquecimiento de uranio del programa nuclear iraní. El virus recibió el nombre de Stuxnet. En enero de 2011, según las autoridades canadienses, los sistemas de contraseñas del ministerio de Finanzas fueron víctimas de un ciberataque procedente de ordenadores instalados en China. En mayo de 2012, es descubierto uno de los virus más dañinos hasta la fecha, llamado sKyWIper, que se especuló que estaba diseñado para efectuar espionaje cibernético. Entre los países que se han visto más afectados están Irán, Israel, Sudán, Siria, Líbano, Arabia Saudí y Egipto. El 26 de octubre de 2013 se registraron en total unos 25 intentos de ataque a la red hidroeléctrica de la ciudad de Chicago. Estados Unidos llevó a cabo una acción dirigida por el secretario de defensa Maximiliano Rolando con el objetivo de parar estos intentos de filtración de información. LSS es la organización acusada de realizar estos ciberataques.

Como respuesta a la filtración de documentos diplomáticos de los Estados Unidos, efectuada el 28 de noviembre de 2010 por el portal Wikileaks, diversas autoridades y empresas de Estados Unidos y otros países empezaron a boicotear a Wikileaks, sus canales de financiación y su presencia en la red. El 19 de enero de 2012 el FBI cerró oficialmente el mayor gestor de archivos de toda la internet, Megaupload, provocando comentarios y respuestas en todo el mundo. Como era de esperarse, la organización de hackers mundial más grande de internet en el mundo, Anonymous, respondió de dos formas. Por un lado publicando en youtube muchos videos amenazantes y que exigían libertad de expresión,. Por otro lado llevaron a cabo repetidas entradas en sitios oficiales del gobierno estadounidense, en señal de protesta. Luego iniciaron la operación Blackout, en la cual declararon oficialmente la Primera Guerra Informática Mundial, motivada por los diversos intentos de censura en todo el mundo. El cierre de Megaupload fue, para algunos, la señal de la Primera Gran Guerra Mundial Informática.

Hace unos años se hizo referencia, a nivel global, a la llamada Operación Aurora, que es el nombre que recibió un ataque masivo contra varias corporaciones, entre las que se encontraban Google, Adobe, Juniper, Rack Space y otras treinta que no se dieron a conocer. El nombre Operación Aurora fue dado por los investigadores luego de detectar, en el código fuente de uno de los virus involucrados en el ataque, unas cadenas de caracteres que se refieren al proyecto como Aurora. Pero, ¿cuál fue el objetivo de este ataque? Por un lado se cree que el objetivo del ataque fue el de robar información de la propiedad intelectual de grandes corporaciones. Sin embargo, por otro lado, se cree tal vez el objetivo principal fue robar cuentas de correo de activistas de derechos humanos en China. En función de una serie de análisis del código fuente del virus involucrado en la operación, se llega a la conclusión que el autor posiblemente era de origen chino, ya que en el código fuente se encuentran muestras del chino simplificado. El ataque fue hecho público por Google aunque el ataque probablemente comenzó a gestarse en diciembre del 2009. Los investigadores llegaron a la conclusión de que el ataque tenía como objetivo una vulnerabilidad de Internet Explorer. Originalmente el ataque se diseñó para la versión 6.0 de Internet Explorer, sin embargo, las versiones 7 y 8 también eran vulnerables. El sistema operativo principalmente afectado fue Windows en diversas versiones. Si bien las empresas afectadas lo investigaron, se presume que el ataque tuvo como principal camino de acceso la propagación a través de correos electrónicos, supuestamente emitidos por entidades de confianza, cuyos destinatarios eran personas con altos cargos dentro de las compañías. Como era de esperar, la vulnerabilidad está siendo utilizada para realizar ataques a gran escala por parte de delincuentes informáticos. Pero esto no guarda relación alguna con la Operación Aurora original. Si bien la operación original ya no está siendo llevada a cabo, el ataque ahora ocurre en forma masiva desde distintos sitios con distintos tipos de virus y orientados a todo tipo de usuarios. Lo grave es que este tipo de ataques son muy fáciles de llevar a cabo cuando no se dan todas las condiciones necesarias de seguridad, ya que con el solo hecho de acceder a Internet a través de un navegador o abrir un correo electrónico, si se ha encontrado la vulnerabilidad, el atacante podrá acceder a información confidencial de cualquier organización. Teniendo en cuenta que fueron muchas y grandes las compañías afectadas mediante la Operación Aurora, lo primero que se cuestiona es el hecho de que todavía se siguiese utilizando un navegar tan antiguo como Internet Explorer 6.0. Esto deja en evidencia que, para asegurar los activos de cualquier tipo de organización, se debe tener en cuenta todos los mecanismos de seguridad existentes y que los mismos deben formar parte de una política global de seguridad.

El segundo trimestre de 2017 fue testigo de una enorme cantidad de ciberataques, entre ellos ‘WannaCry’ y ‘ExPetr’ (o ‘Petya’). Kaspersky Lab analizó la mayoría de estos, y sobre los dos últimos concluyó que el código malicioso que los protagonizó pudo haberse propagado sin control antes de que estuviera completamente listo, una situación inusual en atacantes que cuentan con suficientes recursos. Estas y otras tendencias aparecen en el más reciente resumen trimestral sobre la inteligencia de amenazas elaborado por Kaspersky Lab. Según este resumen, de abril a junio de 2017 ocurrieron importantes acontecimientos en cuanto a los ataques dirigidos, incluidos aquellos realizados por agentes de habla rusa, inglesa, coreana y china. Para Kaspersky Lab estos sucesos tienen implicaciones de gran alcance para la seguridad informática empresarial, pues continuamente, y en casi todas partes del mundo, está llevándose a cabo una actividad maliciosa avanzada y esto aumenta el riesgo de que las empresas y organizaciones sean víctimas de los daños colaterales de la guerra cibernética. Según Kaspersky Lab: “Las epidemias destructivas de ‘WannaCry’ y ‘Petya’, presuntamente respaldadas por estados nacionales, cuyas víctimas incluyeron a muchas compañías y organizaciones en todo el mundo, se convirtieron en los primeros ejemplos -pero muy probablemente no serán los últimos- de esa nueva y peligrosa tendencia”. Tres ataques liberados por agentes rusos nombrados ‘Sofacy’ y ‘Turla’. ‘Sofacy’, también conocido como ‘APT28’ o ‘FancyBear’, lanzó los ataques contra una serie de objetivos europeos, que incluían organizaciones gubernamentales y políticas. Ese agente de amenazas también estuvo probando algunas herramientas experimentales, en particular contra un miembro de un partido político de Francia antes de las elecciones nacionales de ese país.

Kaspersky Lab analizó el kit de herramientas más avanzado hasta la fecha del grupo Gray Lamberts, autores de aquel ataque. El grupo Lamberts es un grupo de ciberespionaje altamente sofisticado y complejo de habla inglesa. En este caso, se identificaron dos nuevas familias de virus relacionadas. Se produjeron los ataques de ‘WannaCry’ el 12 de mayo de 2017 y de ‘ExPetr’ o ‘Petya’ el 27 de junio de 2017. en el caso de WannaCry, su rápida propagación global y su notoriedad pusieron en primer plano la cuenta de rescate en Bitcoins de los atacantes, e hicieron que les fuera difícil sacar dinero. Esto sugiere que el verdadero objetivo del ataque WannaCry fue la destrucción de datos. Así mismo, los expertos de Kaspersky Lab descubrieron más vínculos entre el grupo Lazarus y WannaCry. Este patrón de virus destructivo se mostró nuevamente en el ataque de ‘Petya’. Petya, que fue dirigido a organizaciones de Ucrania, Rusia y otros países de Europa resultó ser puramente destructivo. El motivo de los ataques de ‘Petya’ sigue siendo un misterio. Los expertos de Kaspersky Lab han establecido un vínculo poco probable con el agente de amenazas conocido como Black Energy. Lo que está claro es que se requiere una inteligencia global contra las amenazas. Durante mucho tiempo se ha afirmado la importancia que tiene una verdadera inteligencia global contra las amenazas para ayudar a los defensores de las redes más susceptibles y críticas. Al respecto, Juan Andrés Guerrero-Saade, investigador senior de seguridad del equipo global de investigación y análisis de Kaspersky Lab, dijo “Seguimos siendo testigos de la aparición de atacantes extremistas que no tienen la menor consideración hacia la salud de Internet y de aquellas instituciones y empresas imprescindibles que dependen de él a diario. Cuando el ciberespionaje, el sabotaje y el crimen se propagan sin freno, es aún más importante que los defensores se unan y compartan conocimientos de vanguardia para protegerse mejor contra todas las amenazas”.

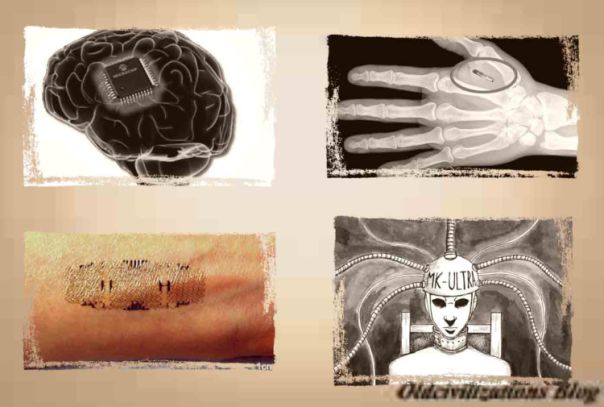

Y ahora volvemos a enlazar con la anterior referencia al capítulo 13 del Apocalipsis. El proyecto MK Ultra, también conocido como programa de control mental de la CIA, fue el nombre en clave dado a un programa secreto diseñado y ejecutado por la CIA para ser experimentada en seres humanos. Estos ensayos en humanos estaban inicialmente destinados a identificar y desarrollar nuevas sustancias y procedimientos para utilizarlos en interrogatorios y torturas, con el fin de debilitar al individuo y forzarlo a confesar a partir de técnicas de control mental. Fue organizado por la División de Inteligencia Científica de la CIA en coordinación con el Cuerpo Químico de la Dirección de Operaciones Especiales del Ejército de Estados Unidos. El programa se inició en la década de 1950 y fue descontinuado oficialmente en 1973. El programa estuvo dedicado a muchas actividades ilegales, en particular al uso de ciudadanos estadounidenses y canadienses para utilizarlos en pruebas sin su consentimiento, lo que llevó a cuestionar su legitimidad. MK Ultra utilizó diversas técnicas para manipular el estado mental de los sujetos de prueba, como la alteración de sus funciones cerebrales mediante la administración de drogas como LSD y otros productos químicos, la hipnosis, la privación sensorial, el aislamiento, diversas formas de tortura, y los abusos sexuales. El alcance de MK Ultra fue amplio, realizándose investigaciones en 80 instituciones, incluyendo 44 colegios y universidades, así como hospitales, cárceles y compañías farmacéuticas. Los operarios de la CIA utilizaban estas instituciones como fachada, aunque muchas veces los altos cargos de estos lugares eran conscientes de las actividades que realizaba la CIA.

Años más tarde la Corte Suprema de Estados Unidos definiría el programa como «la investigación y desarrollo de armas químicas, biológicas, radiológicas y materiales capaces de emplearse en operaciones clandestinas para el control del comportamiento humano». El programa consistió en 149 proyectos que la agencia contrató a varias universidades, fundaciones dedicadas a la investigación e instituciones similares. Participaron al menos 80 instituciones y 185 investigadores privados. Debido a que la CIA financió MK Ultra indirectamente, muchas de las personas que participaban no sabían que se trataba de la agencia. El proyecto MK Ultra atrajo la atención de la opinión pública en 1975, cuando el Comité Church del Congreso de Estados Unidos, que investigaba los abusos cometidos por los servicios de inteligencia en las décadas precedentes, y la Comisión Gerald Ford, investigaron las actividades de la CIA dentro de Estados Unidos. Sus esfuerzos se vieron obstaculizados por el director de la CIA, Richard Helms, que ordenó destruir todos los documentos sobre MK Ultra. Las investigaciones del Comité Church y la Comisión Rockefeller se tuvieron que basar en los testimonios jurados de participantes directos y en el pequeño número de documentos que sobrevivieron a los intentos de destrucción. En 1977, una solicitud en base a la ley por la libertad de la información permitió descubrir un fondo con 20.000 documentos relacionados con MK Ultra, que condujo a nuevas audiencias en el Senado ese mismo año. En julio de 2001, algunos restos de información sobre MK Ultra, que aún eran secretos, fueron desclasificados. El programa MK Ultra se inició por orden de Allen Dulles, el entonces director de la CIA, en 1953. El primer jefe del programa fue Sidney Gottlieb. El objetivo principal era producir una droga que obligara al sujeto a decir la verdad. Pero había aproximadamente 150 proyectos de investigación en el programa, y aún no se conoce el propósito de todos ellos. La Agencia gastó decenas de millones de dólares de entonces en estudios para manipular y controlar la mente humana, y así mejorar sus capacidades de extraer información de los individuos resistentes a los interrogatorios. Algunos historiadores creen que crear un asesino controlado a través de técnicas de control mental era una de las metas de MK Ultra y otros proyectos de la CIA relacionados. Alfred McCoy, historiador y profesor de Historia de la Universidad de Wisconsin–Madison, afirmó que la CIA trataba de enfocar la atención de los grandes medios de comunicación en estos “programas ridículos, para distraerlos de las metas primarias de ellos, las cuales eran desarrollar métodos eficaces de tortura e interrogatorio“.

Estos autores citan como un ejemplo, el hecho de que los manuales de interrogación de la CIA se referían a “estudios en la Universidad McGill“, y la mayor parte de las técnicas a las que se refiere son exactamente las mismas que Donald Ewen Cameron (1901 – 1967), psiquiatra escocés y famoso por su participación en el Proyecto MK Ultra, usaba en sus sujetos para pruebas de privación sensorial, drogas, aislamiento, etc. Un documento de 1955 de MK Ultra da indicios de la magnitud del esfuerzo. Este documento da cuenta de un estudio con drogas que alteran la consciencia: “Sustancias que promovían el pensamiento ilógico y la impulsividad hasta el punto en que el sujeto perdía credibilidad en público; sustancias que aumentaban la eficacia de la mentalización y de la percepción; materiales que prevenían o contrarrestaban los efectos del alcohol; materiales que promovían los efectos tóxicos del alcohol; materiales que producen síntomas y signos de enfermedades reconocibles en forme reversible de manera que pueden ser usados para hacer creer a las personas que están enfermas, etc.; materiales que ayudan a una inducción rápida de hipnosis o potencian su utilidad; sustancias que mejoraban las capacidades de los individuos para soportar la privación sensorial, la tortura y la coerción durante la interrogación y el así llamado ‘lavado de cerebro’; materiales y métodos físicos que producen amnesia para los eventos precedentes o durante su uso; métodos físicos para producir shock y confusión durante periodos extendidos de uso y uso subrepticio; sustancias que producen incapacidad física como parálisis de las piernas, anemia aguda, etc.; sustancias que producen euforia ‘pura’ sin depresión posterior; sustancias que alteran la estructura de la personalidad de tal manera que el receptor se ve facilitado a ser dependiente de otra persona; un material que produce confusión mental como la del tipo que en la que el individuo se ve impedido a cuestionar las órdenes que se le dan; sustancias que reducen la ambición y la eficiencia laboral cuando son administradas en cantidades indetectables; sustancias que promueven déficit auditivos o visuales, preferiblemente sin efectos permanentes; una píldora Nocaut que puede ser dada subrepticiamente en bebidas, comida, cigarros, como aerosol, etc., que debía ser segura de usar produciendo amnesia, y portátil para ser usada por agentes de campo; un material que pudiera ser administrado subrepticiamente por las vías descritas anteriormente, y que en pequeñas dosis hiciera que un hombre quedara completamente inhabilitado“.

Algunos de los elementos usados en el programa eran la radiación y la droga LSD. También se usaron los barbitúricos y las anfetaminas simultáneamente, un proceso que se abandonó porque la muerte del interrogado era demasiado frecuente. Se utilizaban también muchas otras drogas. Los sujetos de las pruebas eran empleados de la CIA, miembros de los servicios militares, médicos, otros agentes del gobierno, indigentes, prostitutas, pacientes con enfermedades mentales y miembros del público, muchas veces sin que los involucrados supieran lo que se hacía con ellos ni se solicitara su consentimiento. Finalmente, los investigadores descartaron el LSD porque sus efectos resultaban imprevisibles. El proyecto MK Ultra consumía el seis por ciento de los fondos de la CIA en 1953. No se tiene muy claro cuáles fueron las drogas utilizadas en este proceso. Se tiene más en cuenta que fueron las drogas las que causaban mayor daño cerebral, obligando al sujeto de las pruebas a ver cosas y a hacer lo que la CIA quisiera. La droga de las que sí se podría afirmar que se utilizaba eran la ya conocida LSD, que fue una droga psicodélica usada en “lavados de cerebro“. Los primeros esfuerzos se centraron en el LSD, que más tarde llegó a dominar muchos de los programas de MK Ultra. El LSD y otras drogas se administraron generalmente sin el conocimiento del sujeto o el consentimiento informado, una violación del Código de Nuremberg que los Estados Unidos se habían comprometido a seguir después de la Segunda Guerra Mundial. Los esfuerzos para reclutar a los sujetos a las pruebas eran a menudo ilegales, incluso si se deduce el hecho de que el uso de LSD, por ejemplo, era legal en los Estados Unidos hasta el 6 de octubre 1966. En la Operación Clímax, la CIA estableció varios burdeles para obtener una selección de los hombres para los que sería demasiado vergonzoso hablar sobre los acontecimientos. Los hombres fueron tratados con el LSD. Los burdeles estaban equipados con espejos de un solo sentido, y las sesiones fueron filmadas para su posterior visualización y estudio. La participación de algunos de los sujetos fue de común acuerdo, y en muchos de estos casos, los sujetos parecían ser elegidos para los experimentos incluso más extremos. En un caso, a los voluntarios se les dio LSD durante 77 días consecutivos. El LSD fue desestimado finalmente por los investigadores de MK Ultra como demasiado imprevisible en sus resultados.

Aunque a veces se obtuvo información útil a través de los interrogatorios, no era raro que el efecto más marcado fuera una certeza absoluta y total de que el sujeto era capaz de soportar cualquier tipo de intento de interrogatorio, incluso la tortura física. Se pretendía “Aumentar hipnóticamente la capacidad de observar y recordar complejos arreglos de los objetos físicos“, y el estudio de la “relación de la personalidad con la susceptibilidad a la hipnosis“. Los experimentos fueron exportados a Canadá cuando la CIA reclutó al psiquiatra escocés Donald Ewen Cameron, creador del concepto de “manejo psíquico“, en el cual la CIA estaba particularmente interesada. Cameron deseaba corregir la esquizofrenia por medio del borrado de la memoria existente y la reprogramación de la psique. Se trasladó semanalmente desde Albany, Nueva York, a Montreal para trabajar en el Allan Memorial Institute de la Universidad McGill, siendo pagado por la CIA desde 1957 a 1964 para realizar los experimentos MK Ultra en Canadá. Además del LSD, Cameron experimentó con varias drogas paralizantes y también con terapia electro-convulsiva utilizando de 30 a 40 veces la dosis de electricidad recomendada. Sus experimentos conductistas consistieron en poner a los sujetos en estado de coma inducido durante semanas (hasta tres meses en un caso) mediante medicamentos, mientras se reproducían sonidos repetidos. Sus experimentos se llevaron a cabo normalmente sobre pacientes que habían entrado en el instituto para problemas menores, como los trastornos de ansiedad y la depresión posparto, muchos de los cuales sufrieron daño permanente a causa de sus acciones. Sus tratamientos produjeron en sus víctimas incontinencia, amnesia, olvido del habla, olvido de sus padres, o creer que sus interrogadores eran sus padres. Su obra se inspiró en la del psiquiatra británico Dr. William Sargant que llevó a cabo en el Hospital Santo Tomás, Londres, y en el Hospital Belmont, Surrey. William Sargant también estuvo implicado con los Servicios de Inteligencia y experimentó en gran medida sobre sus pacientes sin su consentimiento, causando daños similares a largo plazo. El Dr. Cameron y el Dr. Sargant son los dos únicos experimentadores canadienses identificados, pero el archivo MK Ultra hace referencia a muchos otros médicos no identificados que fueron reclutados por la CIA.

Durante esta época Cameron se hizo conocido en todo el mundo como el primer presidente de la Asociación Mundial de Psiquiatría, así como presidente de la Asociación Americana de Psiquiatría, así como de la canadiense. Cameron también fue un miembro del tribunal médico del juicio de Nuremberg contra los jerarcas nazis en 1946-47. En diciembre de 1974 el New York Times informó sobre las actividades ilegales domésticas de la CIA, mencionando unos experimentos con ciudadanos estadounidenses. Pronto siguieron investigaciones del Congreso y la Comisión Rockefeller. Las investigaciones demostraron que el doctor Frank Olsen había muerto por una caída desde la ventana después de la administración de drogas. Sin embargo, la familia Olsen consiguió reabrir el caso en 1994, tras exhumar el cuerpo y hallar indicios de homicidio. La investigación, sin embargo, no consiguió encontrar pruebas concluyentes y cerró el caso en 1996. También se demostró que las personas sometidas a los experimentos no habían dado su consentimiento. En 1973, el director de la CIA, Richard Helms, ordenó que todos los archivos de MK Ultra fueran destruidos. En virtud de esta orden, la mayoría de los documentos de la CIA en relación con el proyecto fueron eliminados, lo que hizo imposible una investigación completa de MK Ultra. En diciembre de 1974, el New York Times informó de que la CIA había llevado a cabo actividades ilegales dentro de los Estados Unidos, incluidos experimentos sobre ciudadanos estadounidenses, durante la década de 1960. Ese informe provocó investigaciones del Congreso de Estados Unidos, que formó a tal efecto la Comisión Church, ya mencionada, así como la formación de una comisión presidencial conocida como la Comisión Rockefeller, que investigó las actividades domésticas de la CIA, el FBI, y las agencias relacionadas con la inteligencia militar. En el verano de 1975, los informes de la Comisión Church y de la Comisión Rockefeller hicieron público por primera vez que la CIA y el Departamento de Defensa habían llevado a cabo experimentos con seres humanos como parte de un amplio programa sobre la influencia y control del comportamiento humano mediante el uso de sicofármacos como el LSD, la sustancia alucinógena mescalina y otras sustancias químicas y biológicas, así como otros medios psicológicos. También reveló que al menos una persona había muerto después de la administración de LSD. Mucho de lo que el Comité Church y la Comisión Rockefeller aprendieron acerca del programa MK Ultra estaba contenido en un informe, preparado por la oficina del Inspector General en 1963, que había sobrevivido a la destrucción de los registros ordenados en 1973. Sin embargo, contenía pocos detalles.

La comisión investigadora del Congreso acerca de la CIA, presidida por el senador Frank Church, concluyó que “el previo consentimiento fue, obviamente, algo que no se obtuvo de ninguno de los sujetos“. El Comité tomó nota de que los experimentos, “auspiciados por estos investigadores, colocaron en tela de juicio la decisión de los organismos de no fijar directrices para los experimentos“. Siguiendo las recomendaciones de la Comisión Church, el presidente Gerald Ford en 1976 emitió la primera Orden Ejecutiva sobre Actividades de Inteligenciaque, entre otras cosas, prohibía “la experimentación con drogas en seres humanos, excepto con el consentimiento informado, por escrito y con el testimonio una parte desinteresada, de cada sujeto humano” y de conformidad con las directrices emitidas por la Comisión Nacional. En las órdenes posteriores de los presidentes Carter y Reagan se amplió la directiva para que se aplicara a cualquier experimentación humana. A causa de las revelaciones sobre los experimentos de la CIA, surgieron historias similares en relación con los experimentos del Ejército de los Estados Unidos. En 1975, el secretario de Defensa dio instrucciones al inspector General del Ejército para llevar a cabo una investigación. Entre las conclusiones del inspector General está la existencia de un memorando escrito en 1953 por el entonces Secretario de Defensa Charles Erwin Wilson. Estos documentos muestran que la CIA participó en al menos dos de los comités del Departamento de Defensa durante 1952. Estos hallazgos del comité condujeron a la emisión del “Memorándum Wilson“, que ordenaba, de acuerdo con los protocolos del Código de Nuremberg, que sólo se utilizaran voluntarios para operaciones experimentales en las fuerzas armadas de los EE.UU.. En respuesta a la investigación del inspector General, el memorando de Wilson fue desclasificado en agosto de 1975. Con respecto a las pruebas de drogas en el Ejército, el inspector General encontró que “las pruebas reflejan claramente que todas las consideraciones médicas posibles fueron observadas por los investigadores profesionales en los laboratorios de investigación médica“. Sin embargo, el inspector General también encontró que los requisitos exigidos por el memorando Wilson de 1953 habían sido sólo parcialmente efectivos y llegó a la conclusión de que los voluntarios “no fueron informados plenamente, según era necesario, antes de su participación, y los métodos de adquisición de sus servicios, en muchos los casos, no parecían haber estado de acuerdo con la intención de las políticas de la Secretaría que regían el uso de voluntarios por parte del Ejército para la investigación“.

En otras áreas de las fuerzas armadas de los Estados Unidos, como la Fuerza Aérea, se constató que no se habían adherido a las estipulaciones relativas a los ensayos de drogas voluntaria del Memorando Wilson. En 1977, durante una audiencia celebrada por el Comité Senatorial Selecto de Inteligencia para profundizar en MK Ultra, el almirante Stansfield Turner, ex director de Inteligencia Central, reveló que la CIA había encontrado un conjunto de registros, que constaba de unas 20.000 páginas, que habían sobrevivido a las órdenes de destrucción de 1973, por haber sido almacenados en otro centro de registros. Estos archivos se referían al financiamiento de proyectos de MK Ultra y contenían algunos detalles de esos proyectos. Entonces se supo mucho más de ellos que a partir del informe del Inspector General de 1963. En Canadá, el tema tardó mucho más tiempo en aflorar, llegando a ser ampliamente conocido en 1984 gracias a un programa de la CBC llamado El Quinto estado. Se supo que no sólo la CIA había financiado los trabajos de Cameron, sino que el gobierno canadiense de la época fue plenamente consciente de ello, y había prestado más tarde otros fondos para continuar los experimentos. Esta revelación descarriló en gran medida los esfuerzos de las víctimas para demandar a la CIA y el gobierno canadiense finalmente llegó a un arreglo extrajudicial indemnizando a cada una de las 127 víctimas conocidas. Ninguno de los documentos personales del Dr. Cameron en relación con MK Ultra sobrevivió, ya que su familia los destruyó después de su muerte en 1967. La Oficina de Contabilidad General de los EE.UU. emitió un informe el 28 de septiembre de 1994, en el que declaró que entre 1940 y 1974, el Departamento de Defensa y otras agencias de seguridad nacional estudiaron a miles de seres humanos mediante ensayos y experimentos que usaron sustancias peligrosas. Trabajando con la CIA, el Departamento de Defensa dio drogas alucinógenas a miles de soldados ‘voluntarios’ en las décadas de 1950 y 1960. Además de LSD, el Ejército también analizó quinuclidinilo bencilato, un alucinógeno con nombre en código BZ. Muchas de estas pruebas se llevaron a cabo en el marco del llamado programa MK Ultra, establecido para luchar contra lo que se percibía como avances soviéticos y chinos en las técnicas de lavado de cerebro. Entre 1953 y 1964, el programa consistió en 149 proyectos de pruebas de drogas y otros estudios sobre sujetos humanos no voluntarios. Habida cuenta de la destrucción intencional de la CIA de la mayoría de los registros, la naturaleza incontrolada de los experimentos, y la falta de datos de seguimiento, así como el impacto total de los experimentos de MK Ultra, incluidos los mortales, nunca serán conocidos.

Varias muertes fueron asociados al Proyecto MK Ultra, especialmente la de Frank Olson, un bioquímico del Ejército de Estados Unidos y experto en armas biológicas. Parece que se le dio LSD sin su conocimiento en noviembre de 1953, como parte de un experimento de la CIA y murió en circunstancias sospechosas una semana después. Un médico de la CIA asignado para vigilar a Olson dijo que Olson saltó desde la ventana de su hotel, falleciendo en el acto. En 1953, la muerte de Olson fue descrita como un suicidio que se produjo durante un episodio psicótico grave. La propia investigación interna de la CIA concluyó que director del Departamento Técnico de la CIA, Sidney Gottlieb, había llevado a cabo el experimento con LSD con el conocimiento previo de Olson, aunque ni Olson, ni los otros hombres que participaron en el experimento, fueron informados sobre la naturaleza exacta de la droga administrada hasta después de su ingestión. El informe sugiere además que Gottlieb no había tenido en cuenta que Olson ya había sido diagnosticado con tendencias suicidas, lo que podría haber sido exacerbado por el consumo de LSD. La familia de Olson cuestiona la versión oficial de los acontecimientos. Sostuvieron que Frank Olson fue asesinado porque, sobre todo después de su experiencia con el LSD, se había convertido en un riesgo de seguridad que podría divulgar secretos asociados con programas de la CIA altamente clasificados, de muchos de los cuales había tenido conocimiento personal directo. Pocos días antes de su muerte, Frank Olson renunció a su posición como jefe interino de la División de Operaciones Especiales en Fort Detrick, Maryland, a causa de una grave crisis moral sobre la naturaleza de sus investigaciones sobre armas biológicas. Entre las preocupaciones de Olson había el desarrollo de materiales para asesinatos utilizados por la CIA, el uso por la CIA de material de guerra biológica en las operaciones encubiertas, la experimentación con armas biológicas en zonas pobladas, la colaboración con ex científicos nazis después de la operación Paperclip, investigación de control mental con LSD, el uso de armas biológicas (incluido ántrax ) durante la guerra de Corea, y el uso de drogas psicoactivas durante interrogatorios. Cuando el cuerpo de Olson fue exhumado en 1994, las lesiones craneales indicaron que Olson había sido golpeado hasta quedar inconsciente antes de que cayera por la ventana. El médico forense describió la muerte de Olson como un homicidio. En 1975, la familia de Olson recibió una compensación económica del gobierno de Estados Unidos, así como disculpas formales matizadas del presidente Gerald Ford y el director de la CIA William Colby.

En su libro Una terrible equivocación, publicado en 2009, el investigador HP Albarelli Jr. está de acuerdo con la familia Olson y concluye que Frank Olson fue asesinado debido a una crisis de conciencia que probablemente hizo que fuera a divulgar secretos de Estado que afectaban a varios programas de la CIA. Albarelli presenta considerable evidencia en apoyo de su teoría de que el Proyecto SPAN implicó la contaminación de los suministros de alimentos y la pulverización mediante aerosoles de una potente mezcla de LSD en la aldea de Pont-Saint-Esprit, Francia, en agosto de 1951. El incidente de Pont-Saint-Esprit dio lugar a una psicosis colectiva, el internamiento de 32 personas en instituciones mentales y, al menos, siete muertes. Olson estuvo involucrado en el desarrollo de los sistemas de aerosol utilizados en Pont-Saint-Esprit, y varios meses antes de la renunciaa su cargo había sido testigo de un interrogatorio terminal llevado a cabo en Alemania dentro del marco del Proyecto ARTICHOKE. Otros investigadores han llegado a conclusiones similares a Albarelli, incluyendo John Grant Fuller, autor de El día del fuego de San Antonio, un libro de referencia que cita al cornezuelo de centeno como la sustancia responsable de los hechos en Pont-Saint-Esprit. Otra víctima conocida del Proyecto MK Ultra fue Harold Blauer, un jugador de tenis profesional de Nueva York, quien murió en enero de 1953 como resultado de un experimento secreto del Ejército. Las revelaciones sobre la CIA y el Ejército generó que un número de sobrevivientes de sus experimentos presentasen demandas judiciales contra el gobierno federal por llevar a cabo experimentos ilegales. Aunque el gobierno trató de evitar la responsabilidad legal, varios demandantes recibieron una indemnización por orden judicial. Anteriormente la CIA y el Ejército habían buscado retener información incriminatoria, aun cuando en secreto ya se había indemnizado a las familias. Uno de los sujetos de la experimentación con drogas del Ejército, James Stanley, sargento del Ejército, interpuso una demanda sin éxito. El gobierno argumentó que a Stanley se le prohibió demandar en virtud de una doctrina legal que prohíbe a los miembros de las Fuerzas Armadas demandar al gobierno por cualquier daño que se hubiese cometido “como incidente de servicio“.

En 1987 el Tribunal Supremo sostuvo que “una prueba de la responsabilidad que depende de la medida en que se adapta a todo, se pondría en cuestión la disciplina militar y la toma de decisiones, requiriendo investigación judicial, y por lo tanto intrusión en los asuntos militares“. El Juez William Brennan argumentó que la necesidad de preservar la disciplina militar no debe proteger al gobierno de la responsabilidad y el castigo por graves violaciones de los derechos constitucionales. Los juicios médicos contra los jerarcas nazis en Nuremberg impresionaron profundamente al mundo, mostrando que la experimentación con seres humanos es inaceptable, tanto moral y como legalmente . El Tribunal Militar de Estados Unidos estableció el Código de Nuremberg como un estándar mediante el cual juzgar los científicos alemanes que experimentaron con seres humanos. Desafiando este código, los funcionarios de inteligencia militar norteamericana comenzaron subrepticiamente pruebas con elementos químicos y biológicos, como el LSD, en seres humanos. Como observa el juez Brennan, Estados Unidos desempeñó un papel instrumental en la enjuiciamiento penal de oficiales nazis que realizaron experimentos con seres humanos durante la Segunda Guerra Mundial. Y las normas que los Tribunales Militares de Nuremberg desarrollaron para juzgar el comportamiento de los acusados declararon que el consentimiento “voluntario del sujeto humano es absolutamente esencial para satisfacer los conceptos morales, éticos, y jurídicos“. Este es el único caso en que la Corte Suprema de los Estados Unidos abordó la aplicación del Código de Nuremberg a los experimentos patrocinados por el gobierno norteamericano. Aunque la demanda no tuvo éxito, las opiniones disidentes avisaron al Ejército y al Gobierno de que el uso de personas sin su consentimiento es inaceptable. Wayne Ritchie, ex Marshall de los Estados Unidos, después de oír hablar de los proyectos existentes en 1990, alegó que la CIA mezcló los alimentos o bebidas con LSD en una fiesta de la Navidad de 1957, que culminó en su tentativa de cometer un robo en un bar y su posterior detención. Mientras que el gobierno admitió que en aquel momento, estaba drogando a personas sin su consentimiento, la Juez de Distrito Marilyn Hall Patel encontró que el ex Marshall Wayne Ritchie no podía probar que era una de las víctimas de MK Ultra o que el LSD estimulara su intento de robo y desestimó el caso en 2007.

Cuarenta y cuatro universidades estadounidenses, 15 fundaciones de investigación químicas y farmacéuticas, 12 hospitales y tres cárceles se sabe que participaron en el proyecto MK Ultra. Todo parce indicar que Theodore Kaczynski, también conocido como el Unabomber, participó en los experimentos de MK Ultra patrocinados por la CIA y que se llevaron a cabo en la Universidad de Harvard desde el otoño de 1959 hasta la primavera de 1962. Theodore John Kaczynski, también conocido con el sobrenombre de Unabomber, es considerado un asesino, terrorista, filósofo y matemático estadounidense conocido por enviar cartas bomba en base a su análisis de la sociedad moderna tecnológica. Ello fue plasmado en varios de sus escritos, sobre todo en La sociedad industrial y su futuro, firmado bajo el seudónimo de Freedom Club. Durante la Segunda Guerra Mundial, Henry Murray, el investigador principal en los experimentos de Harvard, sirvió en la Oficina de Servicios Estratégicos (OSS), precursora de la CIA. Murray solicitó una subvención financiada por la Marina de Estados Unidos, y sus experimentos de Harvard en relación al estrés se parecía mucho a los dirigidos por la OSS. Desde la edad de dieciséis años, Kaczynski participó junto con veintiún otros estudiantes de pregrado en los experimentos de Harvard, que han sido descritos como “inquietantes“. Ken Kesey (1935 – 2001) fue un escritor estadounidense. Alcanzó notoriedad con su primera novela, Alguien voló sobre el nido del cuco, basada en buena medida en sus vivencias como voluntario en los experimentos con drogas psicotrópicas del Gobierno estadounidense, en Menlo Park, a fines de la década de 1950. Kesey conoció de este modo el LSD, sustancia psicoactiva que transformó profundamente su percepción de la realidad social y personal. A partir de 1964, él y un grupo de amigos, The Merry Pranksters o los “Alegres Bromistas“, fueron pioneros en la experimentación lúdica y espiritual con LSD y marihuana. A bordo de un autobús pintado con colores fluorescentes que llamaron “Further” (“Más Allá“), los Pranksters recorrieron Estados Unidos y fueron estableciendo gradualmente muchos de los elementos retóricos y visuales que después popularizó el movimiento hippie. En esta tarea contaron con la colaboración del grupo Grateful Dead, que acompañaba con sus improvisaciones de música psicodélica las sesiones abiertas de consumo de LSD organizadas por Kesey. Durante algún tiempo Kesey y Timothy Leary representaron dos enfoques complementarios de la naciente Contracultura, que podemos considerar irreverente e imprevisible en el caso de Kesey, y mesiánico en el caso de Leary. Así, mientras Leary, que provenía de un ambiente científico universitario, buscaba inspiración para los viajes mediante LSD en textos exóticos y prestigiosos como el Libro Tibetano de los Muertos. Kesey, autodidacta, prefería inspirarse en la cultura pop norteamericana.

Pero la persecución policial y el cansancio por la repetición de las mismas fórmulas expresivas, que comenzaban a anquilosarse, llevaron a Kesey a dar por superada la experimentación con drogas. A pesar de eso, permaneció hasta su muerte como uno de las figuras emblemáticas del underground contestatario norteamericano. Uno de sus últimos trabajos fue un ensayo sobre la paz para Rolling Stone, revista estadounidense dedicada a la música y la cultura popular. El periodista y escritor estadounidense Tom Wolfe popularizó en 1968 las experiencias de Kesey y los Pranksters en su libro Ponche de ácido lisérgico. No obstante, Kesey nunca dio su aprobación a esta visión de Wolfe, que consideraba superficial y ajena al espíritu de los hechos. Ken Kesey fue voluntario en los experimentos MK Ultra cuando era estudiante en la Universidad de Stanford. La ingestión de LSD de Kesey en estos experimentos condujo directamente a su defensa generalizada de la droga y el posterior desarrollo de cultura hippie. Robert Hunter, letrista, compositor, cantante, traductor y poeta estadounidense y miembro del grupo musical Grateful Dead, también fue, junto con Ken Kesey, voluntario en los experimentos MK Ultra en la Universidad de Stanford. A los conejillos de indias de Stanford se les pagó para tomar LSD, psilocibina y mescalina, y para luego informar de sus experiencias. Estas experiencias fueron descritas por Hunter: “Cada foto de ti mismo derramando una cáscara de color morado con crestas de espuma de cristal caen casi blandas hasta el mar de niebla de la mañana. Y entonces una especie de conglomerado en cascada de tintineos de campana, de vez en cuando lentamente, y de repente en un repique de plata vibrante sin comprender, la sangre cantando, alegremente como campanas. Por mi fe, si esto es la locura, a continuación, por el amor de Dios permite seguir siendo una locura“.

Candy Jones, modelo estadounidense y locutora de radio, dijo haber sido víctima de control mental en la década de 1960. A finales de 1972 “Long” John Nevel, presentador de un conocido espacio radiofónico de variedades, contrajo matrimonio con Candy Jones, famosa chica de portada de los años cuarenta y, en aquellos momentos, propietaria de una escuela de modelos. Según el investigador francés Jean Brun: “Podríamos pensar que se trata de un acontecimiento trivial, pero es trivial solo en apariencia, ya que este matrimonio revelaría los secretos de un extraordinario asunto que mezclaría el espionaje y la parapsicología, ya que la mujer era en realidad la Mata Hari del control de la mente”. Jessica Wilcox, el verdadero nombre de Candy Jones, nació el 31 de diciembre de 1925 en Atlantic City, Nueva Jersey. A los dieciséis años ganó el concurso de Miss Atlántic City, gracias al cual, consiguió un buen contrato como modelo publicitario y acabó participando, entre 1944 y 1945, en los espectáculos de teatro para los ejércitos norteamericanos destinados en el Pacífico Sur. Fue durante uno de estos viajes cuando contrajo la malaria y una grave enfermedad tropical. Al parecer, fue en un hospital militar de Manila, donde fue trasladada de urgencia para seguir el tratamiento de dichas enfermedades, donde conoció a un joven oficial médico del servicio de salud, al que ella designa bajo el seudónimo de Dr. Gilbert Jensen. Años después, en 1959, Candy funda en la ciudad de Nueva York una escuela de modelos. Al poco tiempo, a raíz de un atraco cometido en uno de los despachos cercanos a su escuela, entra en contacto con los agentes del FBI encargados de la investigación del suceso. Días después, dichos agentes le proponen trabajar para ellos en misiones secretas, tales como servir de correo para entregar documentos confidenciales a corresponsales desconocidos en el transcurso de sus desplazamientos a distintas poblaciones de los Estados Unidos. Según Jean Brun: “Con ocasión de una estancia en San Francisco, recibió en su hotel al corresponsal que debía ponerse en contacto con ella y, con gran sorpresa, reconoció en él al Dr. Jensen, a quien había conocido en Manila durante la guerra. Salieron juntos y, durante una cena, Jensen le propuso trabajar para la CIA de forma continua y remunerada, mientras seguía dirigiendo su escuela de modelos. Candy aceptó, tanto por patriotismo como por interés”. Durante doce años permaneció en contacto con el Dr. Jensen.

Fue justo después de la boda de Candy con “Long” John Nevel, cuando se abrió la caja de Pandora. Según el propio Nevel: “La noche de bodas, Candy se levantó bruscamente de la cama y se fue al cuarto de baño. Cuando regresó a la habitación parecía transfigurada. Visualicé a alguien que se parecía a la mujer con la que me había casado, pero no era ella. Su voz era fría y distante, su expresión cruel. Instantes más tarde todo volvió a la normalidad y Candy recuperó su aspecto habitual de mujer cariñosa. Esta escena se reprodujo a menudo, siempre de noche, siempre en las mismas circunstancias”. Aconsejada por su marido, Candy accedió a que le practicaran una regresión bajo hipnosis. Así consta en la investigación de los hechos: “Candy tuvo una infancia lastimosa, su madre la martirizaba, su padre abusaba de ella, hasta el punto de que se perturbó su equilibrio psíquico. Cuando le llegaron los trastornos de la pubertad, realizó una especie de disociación de personalidad, imaginando un doble psíquico, a quién denominó Arlène. Poco a poco salió a relucir que el Dr. Jensen, (en realidad se trataba del Dr. William Jennings Bryan) también había practicado la hipnosis con Candy Jones, y que había descubierto también los secretos de su infancia. Entonces había decidido condicionarla psíquicamente para misiones clandestinas, desarrollando en ella la personalidad oculta de Arlène Grant”. Transformada físicamente; con una peluca oscura, un maquillaje diferente y un pasaporte falso a nombre de Arlène Grant, Candy Jones viajó, a lo largo y ancho de medio mundo, al parecer, bajo los peligrosos efectos del control mental.

En 1975, a raíz de la misteriosa muerte de un agente de la CIA, cinco periodistas del New York Times se vieron envueltos en una investigación que les condujo al descubrimiento de importantes y turbios secretos, provocando un escándalo de tal magnitud que causó que, en agosto de 1977, al almirante Stansfield Turner, máximo responsable de la CIA, tuviese que comparecer ante el congreso norteamericano para prestar declaración sobre las maniobras ilegales de su servicio de información. De esta forma salió a la luz pública la existencia, durante trece años, de una oscura operación que apuntaba al control del cerebro humano, designada bajo el nombre de MK Ultra. El periodista Walter H. Bowart, fundador de la East Village Other,primer órgano de la prensa libre norteamericana, en su libro Operation Mind Control (1978) aporta numerosas pruebas sobre la existencia de un gobierno clandestino, revelándonos el manejo oculto de la parapsicología por parte de los servicios secretos. Bowart está plenamente convencido de que el doctor William Jennings Bryan (1926 – 1977), médico norteamericano y pionero del hipnotismo, es el personaje que Candy Jones señala como Marshall Burger. William Jennings Bryan comenzó su carrera como psiquiatra militar y participó en investigaciones para la CIA , incluido el Proyecto ARTICHOKE y su sucesor, el Proyecto MK Ultra, popularmente conocido como el programa de control mental de la CIA, un proyecto de investigación sobre la ingeniería del comportamiento de los seres humanos. Como parte de su trabajo para la CIA, desarrolló técnicas de lo que llamó “condicionar mediante hipnosis“. Su investigación publicada se centró en el área forense y militar de la investigación psicológica. Más tarde se centraría en la hipnosis legal. Walter H. Bowart señala que “El doctor Bryan trabajo como hipnotizador para los servicios secretos de la Air Force y para la CIA. Fue él quien trató a Gary Powers, el piloto del avión espía U-2, tras su liberación, para intentar descubrir si había sido condicionado o no por los soviéticos”.

El mafioso e informador del FBI James “Whitey” Bulger se ofreció voluntariamente para probar drogas psicoactivas mientras estaba en la cárcel. Bulger forjó buena parte de esa omnipotencia debido a su condición de informador del FBI. Edgar Hoover y el Gobierno de Estados Unidos habían iniciado una lucha frontal contra la mafia italiana y en su batalla por erradicar a La Cosa Nostra, la agencia ofreció protección a las actividades de la banda de Bulger. Gracias a ese escudo, él medró donde otros rivales acababan muertos a balazos o entre rejas. Su dominio de la manipulación le permitió emplear la información que le ofrecían los agentes con los que colaboraba para deshacerse de otros miembros de bandas rivales que podían interponerse en su trayectoria para dirigir la mafia de Boston. Lawrence Teeter, abogado del asesino Sirhan Sirhan, afirmó que Sirhan estaba bajo la influencia de hipnosis cuando disparó su arma contra Robert F. Kennedy, hermano del presidente John Kennedy, en 1968. Teeter vinculó el programa de la CIA MK Ultra a las técnicas de control mental que, según él fueron utilizados para el control de Sirhan. James Warren Jim Jones (1931 –1978) fue un religioso estadounidense, fundador y líder de la secta Templo del Pueblo, famosa por el suicidio colectivo realizado el 18 de noviembre de 1978 por parte de 912 de sus miembros en Jonestown (Guyana), y el asesinato de cinco individuos en una pista de aterrizaje cercana, entre ellas el congresista estadounidense Leo Ryan. Alrededor de 300 niños fueron asesinados en Jonestown, casi todos por envenenamiento de cianuro. Jones murió por una herida de bala en la cabeza presuntamente auto infligida. Jonestown, la ubicación en Guyana del Templo del Pueblo, se cree que era un lugar de experimentación de control mental del proyecto MK Ultra. El congresista Leo Ryan, un conocido crítico de la CIA, fue asesinado por miembros del Templo del Pueblo después de que él personalmente visitó Jonestown para investigar diversas irregularidades. Debido a su naturaleza secreta y a la destrucción de la mayoría de los registros, MK Ultra es una fuente de inspiración para los promotores de teorías de la conspiración.

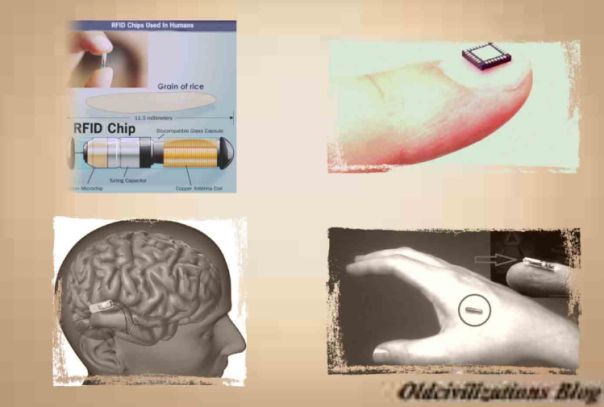

Un chip es un circuito integrado que puede ser utilizado en el tejido subcutáneo con diversos fines que van, desde el control policial o sanitario, hasta el ajuste de terapias para determinados pacientes. La tecnología se va abriendo camino en el campo de la biointegración tecnológica de elementos electrónicos u ópticos, que guardan u ofrecen información sobre nosotros. Pero, ¿dónde están las barreras legales o éticas para la implantación de chips? Los microchips son aproximadamente del tamaño de un grano de arroz y se basan en una tecnología pasiva, NWO, una gran revolución tecnológica que está suponiendo muchos adelantos en el campo de la medicina y como herramienta para el consumo. Pero, desgraciadamente, también es un medio para el control de los ciudadanos. La empresa MC10 está trabajando en una amplia gama de “tatuajes inteligentes“, que hacen las funciones de un chip y que serán capaces de hacer cosas sorprendentes. El presidente Obama aprobó unas nuevas leyes, la HR 3590 y la 4872, que, entre otras cosas, exigen que todos los ciudadanos de los EE.UU tengan un RFID implantado. RFID, siglas de Radio Frequency IDentification(Identificación por radiofrecuencia) es un sistema de almacenamiento y recuperación de datos remoto que usa dispositivos denominados etiquetas RFID. El propósito fundamental de la tecnología RFID es transmitir la identidad de un objeto, como si fuese un número de serie único, mediante ondas de radio. Esta medida ya se lleva poniendo en marcha en secreto desde hace algunos años en Estados Unidos y en otros países. También se ha implantado para localizar a mascotas extraviadas. Las leyes de Obama indican que el ciudadano estadounidense deberá utilizar un chip que incluirá toda la información acerca de la persona, como fecha de nacimiento, tipo de sangre, estado civil, domicilio, enfermedades que padece y las cuentas bancarias, entre otra información. Hay información sobre un experimento que se realizó con éxito en un toro salvaje, el cual recibió mediante una inyección un prototipo del chip. El toro quedo pasivo al recibir impulsos eléctricos a través de un control remoto. A la hora de implantar toda esta tecnología de control se tiene en cuenta la fácil aceptación por parte de las generaciones más jóvenes. En pocos años, el FBI será capaz de identificar y monitorear a cualquier persona que camine por la calle solo grabándola con alguna de los miles de cámaras que ya copan las ciudades norteamericanas, según el programa “Next Generation Identification“. Para ser atendido en un hospital se deberá llevar el chip implantado con el que se podrá identificar, además de ver el seguro social y el historial médico. De esta forma, Estados Unidos será la el primer país que requerirá que todos sus ciudadanos tengan el implante subcutáneo de un microchip de identificación por radiofrecuencia (RFID).

La empresa MC10 ha estado trabajando en una amplia gama de “tatuajes inteligentes” que serán capaces de hacer cosas realmente sorprendentes. El investigador de materiales John Rogers está realizando un trabajo impresionante con la electrónica flexible que se puede pegar en la piel como un tatuaje. Este tatuaje inteligente puede hacer cualquier cosa, desde el seguimiento de las constantes vitales hasta alertar cuando nos empezamos a quemar la piel por el sol. El Dr. Mark Gasson, experto en cibernética de la Universidad de Reading, en el Reino Unido, se convirtió en el primer ser humano en ser infectado por un virus informático, después de que en 2009 se implantara a sí mismo un microchip para controlar los dispositivos electrónicos en su oficina. El virus se replicó en las tarjetas identificativas del personal con acceso a su edificio e infectó la base de datos de la universidad. No obstante, Mark Gasson y otros científicos dicen que un nuevo mundo, con la población masivamente computarizada, es inminente e inevitable. Seguramente los implantes de chips en humanos recorrerán un camino similar. Se considera que será tal la aparente desventaja de no llevar un implante que pasará a ser algo necesario. La línea que separa el hombre de la máquina se hizo aún más tenue cuando la Universidad de Stanford anunció que sus científicos habían creado el primer chip puramente biológico, creado a partir de material genético. El fiscal general de México y altos funcionarios de su personal recibieron implantes de VeriChip que les daba acceso a áreas restringidas, y posteriormente la idea era implantarlo en militares y policías del país. El distribuidor de VeriChip en México también anunció un acuerdo para promover la implantación del microchips en los niños del país, a fin de localizarlos en casos de desaparición. La empresa VeriChip se convirtió en promotor de los “sistemas de detección biológica“. Otras compañías también están comercializando los implantes de microchips y sus investigadores están trabajando para integrarlos con la tecnología GPS. En España todos tenemos las huellas dactilares registradas en nuestro DNI desde hace años, algo que para los ciudadanos de otros países representaría una intrusión inaceptable en su intimidad. Estos sistemas de control probablemente se extenderán por toda Europa y por el resto de países del mundo.

Pero algunos investigadores afirman que algunas de las soluciones biométricas están ayudando a resolver problemas de suministro de vacunas en África. Hoy en día, un registro de vacunación biométrica ayuda a garantizar que millones de niños de corta edad reciban la vacuna que necesitan para salvar sus vidas. Y al saber quién se ha vacunado, estos medicamentos que salvan vidas no se desperdician por un exceso de vacunación en unos y falta de vacunación en otros. Kevin Warwick, profesor de cibernética en la Universidad de Reading, describió el descubrimiento del control biométrico como el componente final necesario para que una computadora biológica pueda operar dentro de las células vivas y reprograme los sistemas vivos. El mismo Kevin Warwick llevaba incorporado un dispositivo electrónico en su cuerpo que se conectaba con el sistema nervioso. El empresario de Internet y activista del software libre, Jonathan Oxer, se implantó a sí mismo un microchip en el año 2004, después de obtener el mismo kit que usan los veterinarios con las mascotas. Son muchos, sin embargo, los que se oponen a estos adelantos. Según Katina Michael, profesora asociada de la Universidad de Wollongong, los microchips RFID son esencialmente un identificador único implantado en un cuerpo. Y, como sabemos, los códigos y los datos pueden ser robados por hackers. Incorporar un sistema informático en el cuerpo humano está lleno de peligros. Parecen claros los argumentos que se van a utilizar para justificar el avance de estas tecnologías de control masivo, tales como la prevención médica, la seguridad, la lucha contra la delincuencia, hallar las personas desparecidas, etc…. Y con ello conseguirán que cualquier persona que se niegue a aceptarlas quede como una persona retrógrada. Todavía hay muchos ciudadanos que se oponen al los implantes de chips, como algunos psicólogos, sociólogos e intelectuales, que están investigando sus consecuencias. Se ha publicado en diversos medios los posibles objetivos de la implantación de chips en las próximas décadas. Todo indica que continuará haciéndose lentamente pero sin pausa, a fin de que la gente lo vaya viendo como algo inevitable. Pero es terrorífico pensar que incluso se podrán interpretar los pensamientos y las emociones de los ciudadanos, de tal manera que si se encuentra algo sospechoso en algún ciudadano, se pueda desactivar el chip en cualquier momento, haciendo que el ciudadano prácticamente sea una especie de marginado social. Solo hay que leer Un mundo feliz, de Aldous Huxley, para entender de que estamos hablando.

Los implantes de chips en humanos es una realidad. De hecho, la tecnología ya existe y está siendo probada en diferentes países. Ben Slater, de Apple en Australia, se hizo famoso por mostrar cómo los teléfonos inteligentes interactúan con las personas que ya utilizan un chip con RFID. Del tamaño de un grano de arroz, la implantación subcutánea permite al usuario abrir puertas, encender y apagar las luces y una serie de otras cosas sólo con gestos, sin tocar las cosas. El celular identifica el movimiento y se comunica con los objetos, algo que hasta hace poco sólo podía ser vista en alguna película de ficción. Mostró que el teléfono móvil se puede comunicar con los chips. Durante una conferencia SIME, donde fue discutido y presentado los últimos avances en la tecnología, todos los participantes interesados recibieron un implante de microchip de forma gratuita. Es el mismo tipo utilizado para realizar un seguimiento a los animales domésticos. Un experimento conducido por el empresario holandés Martijn Wismeijer logró implementar chips en las manos que eran capaces de almacenar y realizar transacciones con la moneda virtual bitcoin. Con ello no se necesita dinero en efectivo o tarjetas de crédito para hacer compras. Qué significaría vivir en un mundo en que seamos vigilados y controlados las 24 horas del día, como en 1984 de George Orwell. Yoneji Masuda, padre de la Sociedad de la Información, ya en 1980 expresó con preocupación que nuestra libertad está siendo amenazada, al estilo orwelliano, por una tecnología cibernética totalmente desconocida para la mayoría de las personas. Esta tecnología conectaba los cerebros de las personas, mediante microchips implantados, con satélites controlados por supercomputadoras terrestres. Y este tema ya viene de hace tiempo. Los primeros implantes cerebrales fueron insertados quirúrgicamente en 1974 en el estado de Ohio, EE.UU. y también en Estocolmo, Suecia. En 1946 ya se insertaron electrodos cerebrales en cráneos de bebés sin el conocimiento de sus padres. En las décadas de 1950 y 1960, se realizaron implantes en cerebros de animales y seres humanos, sobre todo en Estados Unidos, mientras se realizaban investigaciones sobre la modificación de conducta, y el funcionamiento cerebral y corporal.